Swift Sensorsのクラウドベースサービスは、監視システムを安全に保つための高度なテクノロジーを使用して設計されています。

クラウドベースのアーキテクチャ

Swift Sensors Cloud システムは、ISO/IEC 27001セキュリティ標準に準拠したベストプラクティスを実装する企業ネットワークセキュリティに豊富な経験を持つ業界の専門家によって構築されています。

クラウドベースのアーキテクチャにより、サーバー、ストレージ、ソフトウェアの継続的なメンテナンスが不要になります。これは、プロジェクトや企業規模に関係なく、センサーシステムが常に最新であり、顧客はクライアントソフトウェアへのセキュリティパッチの適用について心配する必要がないことを意味します。

データの暗号化

Swift SensorsゲートウェイとSwift Sensorsクラウド間のすべてのデータは、256ビットAES暗号化を使用して暗号化され、ポート443のSecure Sockets Layer(SSL)を介して安全に送信されます。 センサーからゲートウェイへの暗号化は、Swift Sensors Series 3で最新の設計になりました。センサーとゲートウェイ間の128ビットAES暗号化により、データはセンサーシステム全体を通して保護されます。

AES暗号化はIT業界では一般的であり、今日のセキュリティ基準では非常に強力と考えられています。

Swift Sensorsの測定値は、クラウドソフトウェア内での手動操作からも安全です。スイフトセンサーコンソールは、悪意のあるデータの操作や変更を許しません。

データ保管

Swift Sensors Cloud は、リレーショナルデータと時系列データの 2 種類のデータを保存します。リレーショナルデータは AWS がホストするリレーショナルデータベースクラスターに保存され、Swift Sensors ハードウェアに関するメタデータ、カスタムダッシュボードやしきい値など Swift Sensors コンソールで顧客が作成した他のエンティティ、および様々なエンティティ間の関係で構成されます。

時系列データは InfluxDB がホストする時系列データベースクラスタに保存され、センサーから報告されたタイムスタンプ付きの測定値の履歴をキャプチャします。静止時のデータは暗号化されないが、ユーザーパスワードは例外で、ハッシュ化され塩漬けされた形式で保存されます。

Swift Sensors Cloudへの接続

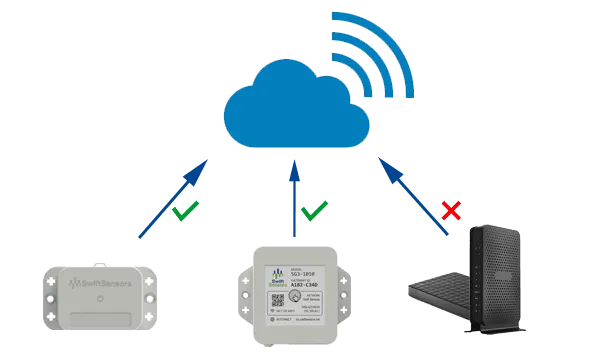

Swift Sensors Cloudは2つのエンティティからの接続のみを受け入れます: 正規の Swift Sensors ゲートウェイからのセンサーデータアップロードと、Swift Sensors コンソールまたはサードパーティアプリからの有効な API アクセスリクエストです。

Swift Sensors Cloud への他のすべての接続は拒否されます。非推奨のゲートウェイはブラックリストに登録され、Swift Sensors Cloud によって自動的にシャットダウンされます。

Swift Sensors ゲートウェイかのら接続

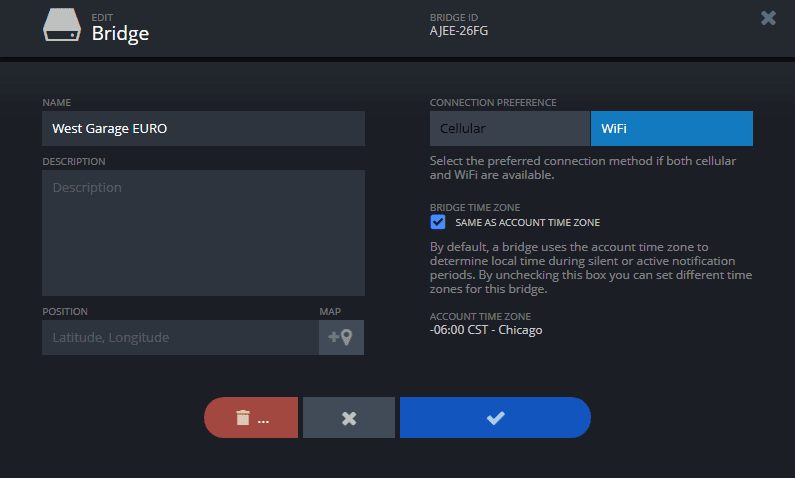

Swift Sensors ゲートウェイは、センサーデータを安全に送信するために Swift Sensors クラウドへの接続を定期的に開始するように設計されています。ゲートウェイは、ファイアウォールルールが “hub.swiftsensors.net “によって解決された外部IPアドレスにポート443を介してゲートウェイが到達することを妨げない限り、ファイアウォールで保護されたネットワーク内で動作することができます。

ゲートウェイは、WiFiコンフィギュレーションに使用される制限されたホットスポットモード時を除き、着信接続を受け付けないように設計されています。ゲートウェイが “hub.swiftsensors.net “に到達できない場合、ゲートウェイはインターネットアクセスが利用できないと仮定し、WiFiを使用してインターネットアクセスを回復する方法を顧客に提供するため、ゲートウェイのWiFi認証情報を設定または再設定するために使用されるWiFi設定ページを提供するホットスポットモードに切り替わります。

APIアクセスを使用したアプリからの接続

Swift Sensors は、サードパーティの開発者が Swift Sensors Cloud サーバーと直接通信するカスタムアプリケーションを作成できるように、アプリケーションプログラミングインターフェース (API) を提供します。

Swift Sensors の標準的なREST API はエンドポイントを整理し、セキュアで管理しやすく、REST 標準に準拠しています。

要求に応じて、APIアクセスは顧客のアカウントに関連付けられた固有の32文字の英数字のAPIキーを使用して顧客に付与されます。このキーは、万が一漏洩した場合でも、いつでも再発行することができます。

認証トークンについて

Swift Sensors Cloud との接続を確立し、ユーザーセッションを作成するには、アプリケーションは同じアカウントのユーザーに対して有効な API キー、ユーザー名、パスワードを送信する必要があります。サーバーはその後のすべてのデータリクエストに含まれなければならない認証トークンを応答します。認証トークンは、そのユーザ・セッションで一意であり、他のユーザ・エージェントが再利用することはできません。認証トークンの有効期限は24時間です。

トークンの有効期限が切れる前に、ユーザ認証情報を再入力することなく、元のトークンを使用して新しいリフレッシュ・トークンを生成し、ユーザ・セッションの有効期限を元の24時間より延長することができます。

アクセス制御

Swift Sensorsは、Swift Sensorsのデータとコマンドへのアクセスを制御するために、ロールベースのアクセス制御とアカウント階層ベースのアクセス制御の2つの主要な方法を提供します。アクセス制御のこれらの方法を組み合わせることで、あらゆる形や規模の組織に適した幅広い柔軟性を提供します。これらのアクセス制御方法を以下に説明します。

ロールベースのアクセス制御

Swift Sensors Cloud サービスはロールベースのアクセス制御 (RBAC) を実装しています。データとコマンドへのユーザーアクセスは、セッショントークンを生成するために使用されるユーザーの役割に依存します。マルチアカウント管理者からリーダーまで、これらの異なる役割は、施設内のワークフローを支援することができる様々なレベルの相互作用を提供します。

どのユーザーも自分の役割を変更することはできません。どのユーザも、他のユーザのロールを、自分のロールより大きな権限を持つロールへ昇格させることはできません。デフォルトでは、アカウントの最初のユーザーは、マルチアカウント管理者という最高の役割を持ち、そのユーザーは、最初のユーザーが選択した役割を持つ追加ユーザーをアカウントに招待することができます。最初のユーザーが追加のマルチアカウント管理者もしくは管理者を作成した場合、すべての管理者はユーザー管理権限を持つので、これらのユーザーもアカウントに参加するために追加のユーザーを招待することができます。

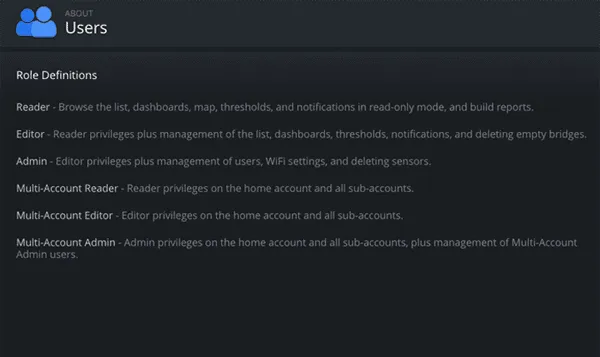

Swift Sensors のユーザーロールは、最も権限の少ないロールから以下に説明します:

役割の定義

- リーダー:リスト、ダッシュボード、マップ、しきい値、通知を読み取り専用モードで閲覧し、レポートを作成します。

- 編集者:読者権限に加え、リスト、ダッシュボード、しきい値、通知の管理、空のブリッジの削除。

- 管理者:編集者権限に加え、ユーザーの管理、WiFi設定、センサーの削除。

- マルチアカウントリーダー:ホームアカウントとすべてのサブアカウントのリーダー権限。

- マルチアカウント・エディター:ホームアカウントとすべてのサブアカウントのエディター権限。

- マルチアカウント管理者:ホームアカウントとすべてのサブアカウントの管理者権限、およびマルチアカウント管理者ユーザーの管理。

これらの異なるレベルの管理により、信頼性、コントロール、アクセスの保証は顧客によって厳密に定義されます。各役割を活用することで、施設のワークフローと効率を向上させることができます。

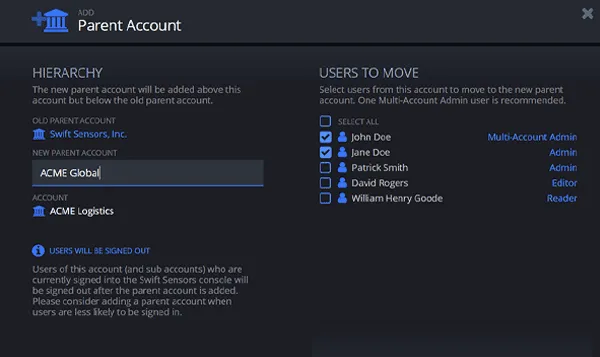

アカウント階層毎のアクセス制御

Swift Sensors はアカウント階層の非互換性をサポートします。これはアカウントがサブアカウントを持つことができ、サブアカウント自身もサブアカウントを持つことができることを意味します。マルチアカウントのロールを持つユーザーは、自分のアカウントと派生するサブアカウントのデータにアクセスできますが、親アカウントや 親アカウントが存在する場合はそのデータにアクセスできません。

このアクセスには通知も含まれるため、マルチアカウントのユーザーは、1つまたは複数のサブアカウントにあるハードウェアまたは測定値の通知を受信するように選択できます。サブアカウントは、マルチアカウントユーザーのみが管理でき、ユーザーのアカウント分岐範囲内でのみ管理できます。

Swift Sensors コンソール

Swift Sensors Console は、分散センシングシステム全体のコマンドとコントロールセンターです。フルスクリーンモードのブラウザで動作するレスポンシブウェブアプリとして設計されたコンソールは、以下に説明する Swift Sensors API の主要な使用者であるため、API によって実施されるすべてのセキュリティ対策とアクセス制御の恩恵を受けます。

コンソールはクラウドから提供されるため、常に最新のセキュリティ強化やバグ修正が適用されます。Swift Sensors クラウドソフトウェアが更新されると、Console ウェブアプリは、ユーザーが既にサインインしている場合でも、ユーザーの介入なしに自身を更新することができます。

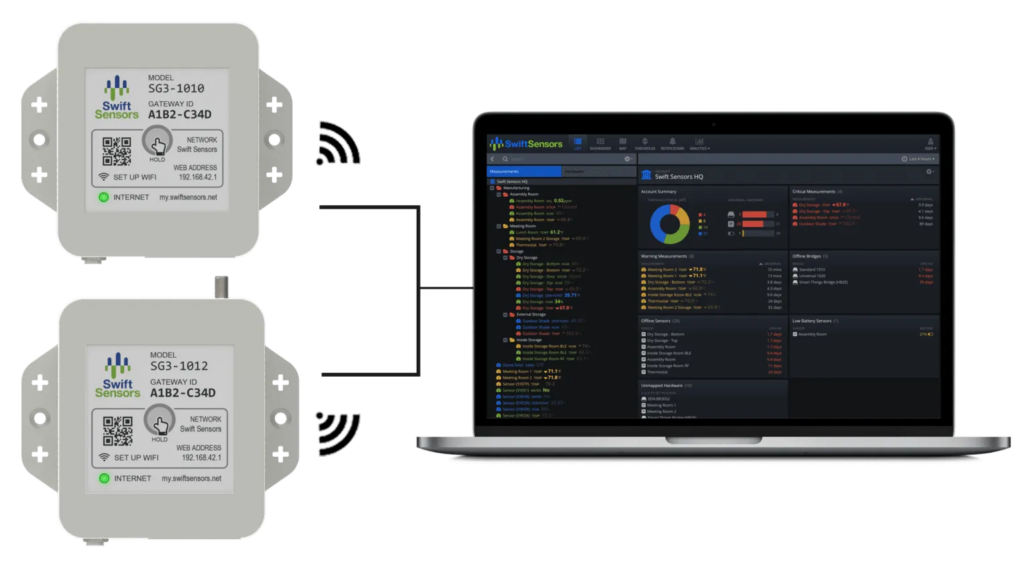

ハードウェアをアカウントにリンクさせる

新しいゲートウェイがアカウントに追加されると、そのゲートウェイはそのアカウントに恒久的にリンクされ、削除されるか他のアカウントに移行されるまで、そのアカウントにのみセンサデータを送信することができる。同様に、新しいセンサがアカウント上のゲートウェイによって検出されると、そのセンサはそのアカウントに恒久的にリンクされるようになり、センサが削除されるか別のアカウントに移行されない限り、そのアカウントにリンクされた任意のゲートウェイを使用して、そのアカウントにのみセンサデータを送信することができます。

あるアカウントに既にリンクされているセンサーが他のアカウントにリンクされているゲートウェイと通信しようとすると、他のアカウントにリンクされているゲートウェイはそのセンサーへの接続を拒否し、センサーと同じアカウントにリンクされているゲートウェイがセンサーの範囲に来るまでセンサーデータは収集されません。

ユーザーのパスワード、メールアドレス、電話番号

Swift Sensors Cloud は、最大 255 文字の非常に強力なユーザー パスワードをサポートしています。ユーザーのパスワードは、接続が暗号化されている間、常に Swift Sensors Cloud に送信されます。最後に、ユーザーを保護するために、ユーザーのパスワードは常にハッシュ化およびソルト化された形式で保存されます。ユーザーの電子メールへの変更は、リンクに特別な検証キーが埋め込まれた検証リンクを新しい電子メール アドレスに電子メールで送信する検証プロセスによって保護されます。電子メールの変更は、ユーザーが検証リンクをクリックし、Swift Sensors Console の電子メール検証ページでユーザー資格情報を入力した場合にのみ有効になります。

ユーザーの電話番号への変更は、確認コードを含む SMS テキスト メッセージを新しい電話番号に送信する確認プロセスによって保護されます。電話番号の変更は、ユーザーが Swift Sensors コンソールにサインインしているときに確認コードを入力した場合にのみ有効になります。

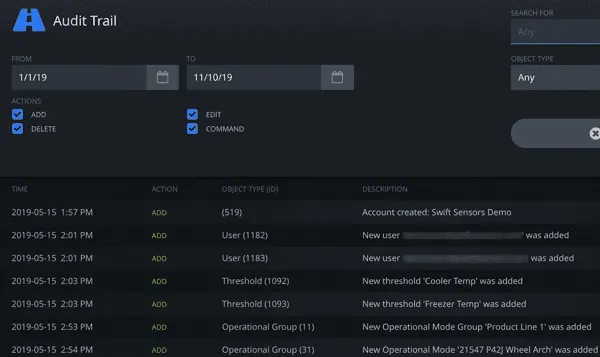

監査ログ

すべてのユーザーアクションが監査され、各アカウントの監査証跡履歴に保存されます。監査される情報には、ユーザー ID、ユーザーの電子メール、タイムスタンプ、アクションのタイプ、操作されたオブジェクトのタイプと ID、実行されたアクションの説明が含まれます。これにより、各顧客アカウントのすべてのユーザー アクティビティの永続的な記録が作成されます。

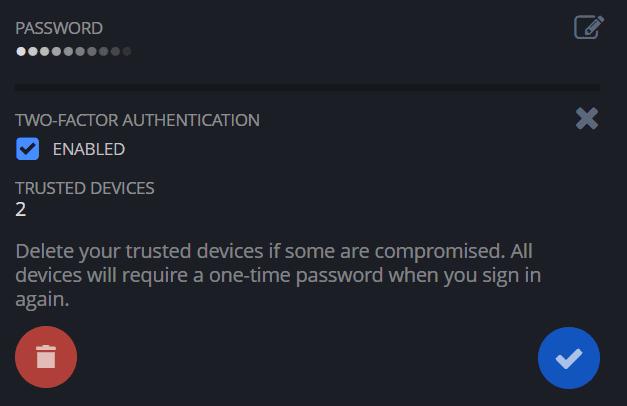

二要素認証

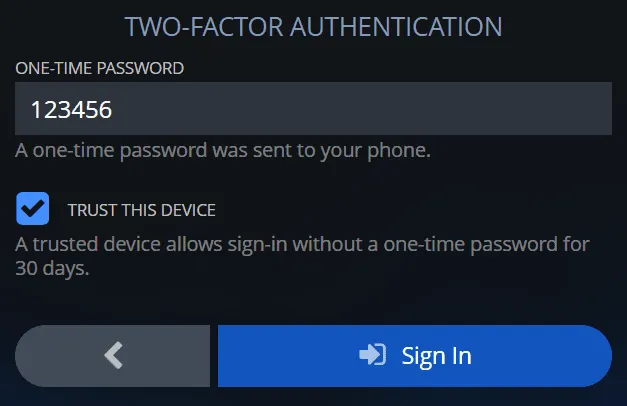

Swift Sensors Cloud Console は、二要素認証を有効にするオプションをサポートし、ユーザーに提供します。二要素認証を使用すると、ユーザーは個人アカウントデータとセンサー測定値のセキュリティレベルがさらに向上します。ユーザーが二要素認証を有効にすると、当社のサーバーはアカウント所有者に二要素認証がアカウントで有効になったことをテキストメッセージで警告します。有効化されると、ログインしようとすると、ワンタイムパスワード要求ウィンドウが表示されます。

その後、当社のサーバーは、アカウントに関連付けられている選択されたユーザーの電話番号にテキストメッセージを通じて一意の6桁のワンタイムパスコードを送信します。ユーザーは「このデバイスを信頼する」を選択することができ、選択したデバイスは30日間認証要求ウィンドウを回避することができます。